SK텔레콤이 유심(USIM) 해킹 사태로 곤혹을 치르는 가운데, CJ그룹의 정보기술(IT) 인프라를 관리하는 계열사의 인증서 파일도 해킹으로 유출된 것으로 나타났다. 국내 대기업을 대상으로 한 사이버 공격 위협이 커지고 있다.

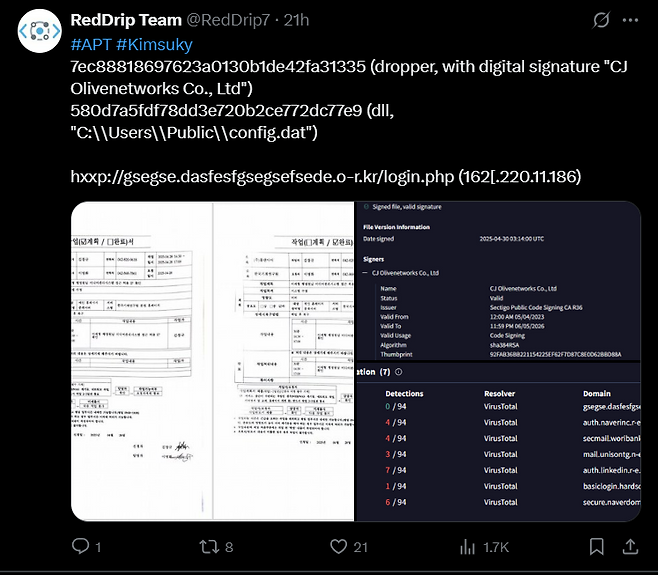

7일 보안업계에 따르면 지난달 말 공개된 북한발 악성 파일에서 CJ올리브네트웍스의 디지털 서명이 탑재된 것이 발견됐다.

디지털 서명은 소프트웨어 개발 프로그램과 관련해 특정 회사가 만든 정상적인 파일이라고 증명하는 용도로 쓰인다. 북한발 악성 파일에서 CJ올리브네트웍스 서명 정보가 발견됐다는 것은 북한에 탈취돼 악용됐다고 의심할 수 있는 대목이라는 것이 보안업계의 설명이다.

(이미 오래전에 털렸다는 몬테소리, 털렸음에도 몰랐다는 가시오가피)

CJ올리브네트웍스 측은 전날 밤 해킹 사실을 파악한 뒤 한국인터넷진흥원(KISA)에 피해 사실을 신고했다. CJ올리브네트웍스 관계자는 “해당 인증서는 소프트웨어 개발·배포 용도로 발급된 것”이라며 “인지 및 확인 후 오전에 해당 인증서는 즉시 폐기했고 현재 유효하지 않은 상황”이라고 말했다. 이 관계자는 “고객 정보 유출 등과 같은 피해는 아직까지 없는 것으로 안다”고 말했다.

(그리고 "모른다"라고 해석하새우. 확인되지 않았으니 없다고 하는거지우~)

보안업계에서는 이번 해킹에 연루된 북한 해킹 그룹을 ‘김수키’로 추정하고 있다. 북한 정찰총국 해커 조직으로 알려져 있는 김수키는 북한 해킹 공격을 받은 해외에서 붙인 한글 이름이다.

(김수키는 라자루스와 함께 양대산맥, 비트코인 짬짜미 하는 부카니스탄 그룹이애우~)

중국 보안 기업 레드드립팀(RedDrip Team)은 전날 김수키가 탈취한 CJ올리브네트웍스 전자 서명 정보를 악용해 국책 연구기관인 한국기계연구원을 공격하려 했다는 정황도 함께 공개했다.

(CJ가 파악한게 아니라 외쿡보안팀이 알아내어 알랴준 사실)

CJ올리브네트웍스는 CJ그룹에서 CJ대한통운, CJ ENM 등 주요 그룹사의 IT 인프라 개발·관리를 담당하는 기업이다. 국내외 제조업 기업을 상대로는 스마트팩토리, 물류 자동화 시스템 등의 솔루션도 제공하고 있다.

그라믄 왜 CJ는 털린 사실을 파악하지 못했을까?

수달이 뇌피셜로 보자믄,

전문 인력이 없기 때문이애우~

외주 돌려서 운용관리자만 두기 때문에

크리티컬 이벤트 발생시 대응이 늦어우~

쉽게말해, 홈페이지를 만들어 달라하고 사용만 할줄알지.

홈페이지 내용을 뜯어고치는건 못하는 상태로 보여져우~

서울경찰청은 정보통신망침입 등 혐의로 해킹조직원 6명을 구속하는 등 총 19명을 검거했다고 7일 밝혔다. 경찰은 중국 국적의 해외 총책 A씨 등 2명에 대해서는 체포영장을 발부받아 인터폴에 적색수배를 요청했다.

지난해 8월17일부터 18일까지 모바일 쿠폰 판매업체의 시스템에 관리자 계정으로 침입해 30억원 상당의 모바일 상품권 7687매를 훔친 혐의를 받는다.

그리고 하청업척 쥐어짜서 하니

털리는게

스마트헌 수달이아부지~ 꾸꾸꿐

0/2000자